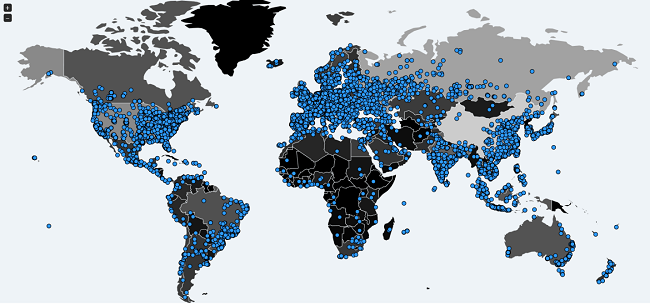

Mã độc tống tiền Wanna.Cry (WannaCrypt hay Wcry) đang gây ra một cơn địa chấn mạnh trên phạm vi toàn cầu trong vài ngày gần đây(75000 trường hợp ở 99 quốc gia). Số tiền mà kẻ xấu yêu cầu để khôi phục dữ liệu là 300 USD cho mỗi trường hợp. Nạn nhân của Wanna.Cry là máy tính Windows có lỗ hổng bảo mật EternalBlue MS17-010 (Bao gồm tất cả các hệ điều hành Windows trước Windows 10)

Hình 1. Bản đồ thể hiện các quốc gia có máy tính nhiễm WanaCry, tính đến 15h ngày 15/5/2017

(nguồn https://intel.malwaretech.com/botnet/wcrypt)

Bài viết này nhằm cung cấp một cái nhìn chi tiết về mã độc tống tiền, làm rõ nguy cơ mà người dùng máy tính trong tương lai phải đối mặt và lý giải vì sao việc khôi phục dữ liệu là rất khó khăn (nếu không có dự giúp đỡ của chính kẻ tấn công).

Mã độc tống tiền (Ransomware) là gì?

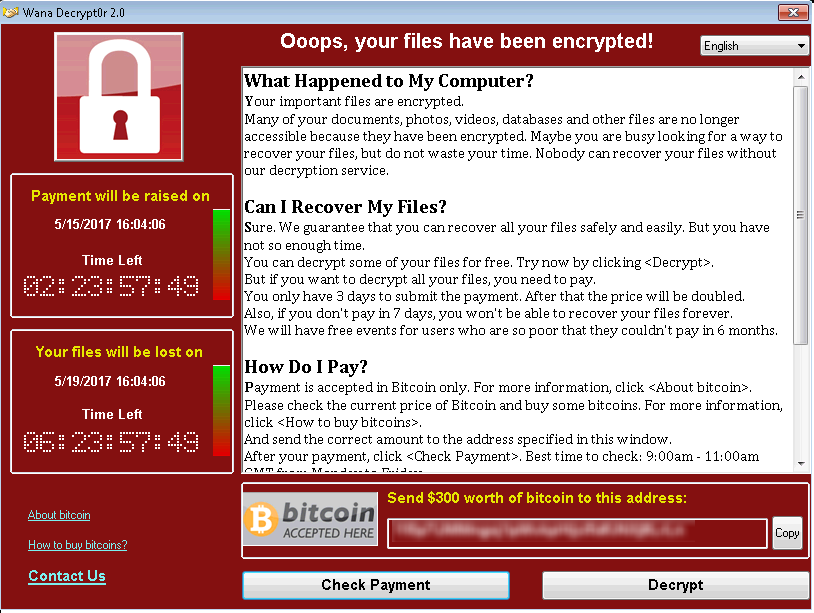

Để hiểu rõ ransomware là gì chúng ta trước hết tìm hiểu đôi chút về mã độc nói chung. Theo đó, có hai giai đoạn quan trọng trong vòng đời của mã độc là lan truyền và thực thi hành vi độc hại. Lan truyền là cách mà mã độc đột nhập vào máy tính nạn nhân, ví dụ như lan truyền qua email có đính kèm tập tin chứa mã độc, nạn nhân tải tập tin nhiễm mã độc, mã độc khai thác lỗ hổng bảo mật của hệ thống (Wanna.Cry sử dụng cả khai thác lỗ hổng bảo mật của Windows và gửi email đính kèm mã độc). Thực thi hành vi độc hại bao gồm những hành vi mà mã độc thực hiện sau khi đã vào được máy nạn nhân. Những hành vi phá hoại mà kẻ tấn công muốn thực hiện rất đa dạng ví dụ như xoá tập tin, tấn công từ chối dịch vụ, ăn cắp thông tin nạn nhân và tống tiền nạn nhân. Theo định nghĩa của TrendMicro, ransomware là một loại phần mềm độc hại dùng để hạn chế người dùng máy tính truy cập vào hệ thống của họ. Nó có thể khóa màn hình máy tính, hoặc khóa các tập tin trên máy tính của người dùng cho đến khi nhận được tiền chuộc.

Hình 2 màn hình thông tin về tiền chuộc của Wanna.Cry

Ransomware có phải là mã độc mới?

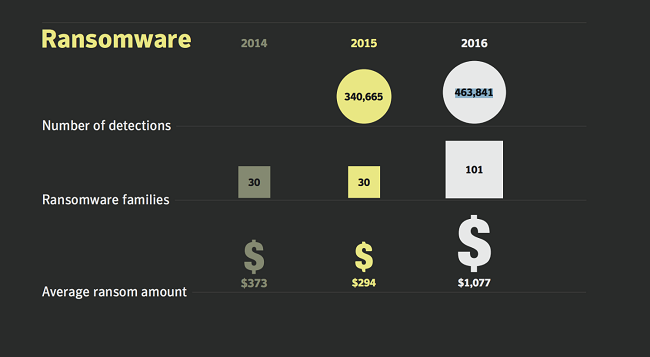

Theo thống kê của Symantec (Hình 3), số lượng mã độc tống tiền được phát hiện, cũng như là số tiền yêu cầu của kẻ xấu không ngừng tăng lên. Do các thông tin về mã độc tống tiền chỉ được lan truyền trên các phương tiện truyền thông đại chúng trong thời gian gần đây. Điều này dễ gây lầm tưởng đây là một loại mã độc mới. Tuy nhiên, như đã đề cập ở trên, mã độc tống tiền chỉ khác các mã độc khác ở cách nó thực hiện các hành vi độc hại. Việc này, phần lớn phụ thuộc vào chủ đích của kẻ tấn công và ít rào cản về mặt kỹ thuật. Thật vậy, mã độc tống tiền đầu tiên AIDS Trojan xuất hiện rất sớm vào năm 1989. Để giải mã dữ liệu nạn nhân phải gửi 189 USD đến một hòm thư ở Panama. Thậm chí, vào năm 1996, hai nhà nghiên cứu tại Trường đại học Columbia đã công bố chi tiết kỹ thuật mã độc có thể dùng để mã hóa và tống tiền người dùng. Ý tưởng chính là mã độc sẽ tạo ra một khoá đối xứng một một cách ngẫu nhiên, sau đó, nó sẽ dùng khoá này để mã hoá dữ liệu của người dùng. Tiếp đến, mã độc sẽ tìm cách mã hoá khoá này bằng mã khoá bất đối xứng với thông tin đã được đính kèm trong mã độc. (Wanna.Cry dùng RSA-2048). Với đặc tính của thuật toán mã hoá bất đối xứng thì chỉ có người nắm giữ khoá bí mật tương ứng (ở đây là kẻ xấu) mới có thể giải mã. Với năng lực tính toán hiện tại, thì việc tấn công thuật toán như RSA sử dụng khoá có chiều dài lớn (ví dụ 2048 bít) là hoàn toàn không thể (mất rất nhiều năm). Để được giải mã thì nạn nhân phải thanh toán số tiền chuộc mà kẻ xấu yêu cầu. Điều nguy hiểm ở đây là kẻ xấu có thể chọn thanh toán bằng phương pháp ẩn danh (người trả tiền không biết mình trả cho ai và không truy được đó là ai). Wanna.Cry chọn hình thức thanh toán bằng bitcoin. Với việc không thể truy ra người nhận tiền là ai chúng ta sẽ không ngạc nhiên nếu số lượng mã độc tống tiền tăng lên đột biến trong tương lai. Theo báo cáo của Symantec, năm 2016 có đến 357 triệu biến thể của mã độc. Chuyện gì xảy ra nếu tất cả (hoặc phần lớn) các mã độc này đều trở thành mã độc tống tiền?

Hình 3 Thống kê về mã độc tống tiền (nguồn Symantec)

Hạn chế thiệt hại của Wanna.Cry

Như đã giải thích ở trên nếu được kẻ xấu sử dụng đúng cách các thuật toán mã hoá thì nỗ lực giải mã dữ liệu hầu như là không thể. Tuy nhiên, chúng ta có thể áp dụng các khuyến cáo sau đây để hạn chế đến mức thấp nhất khả năng bị nhiễm Ransomware này:

- Cập nhật ngay bản vá lỗi mới nhất của hệ điều hành Windows đang sử dụng từ trang web của Microsoft.

- Kiểm tra hệ thống tường lửa của hệ điều hành nhằm đảm bảo đang ở chế độ “bật”.

- Cập nhật dữ liệu mới nhất cho trình duyệt vi-rút.

- Sao lưu dự phòng các dữ liệu quan trọng sang thiết bị lưu trữ ngoài.

- Thận trọng trong việc mở các tập tin đính kèm

- Xem xét kỹ trước khi nhấn vào các đường dẫn không rõ nguồn gốc, có cấu trúc lạ, hoặc đường dẫn rút gọn.

- Tuyên truyền cho cộng đồng cách dùng máy tính có trách nhiệm.

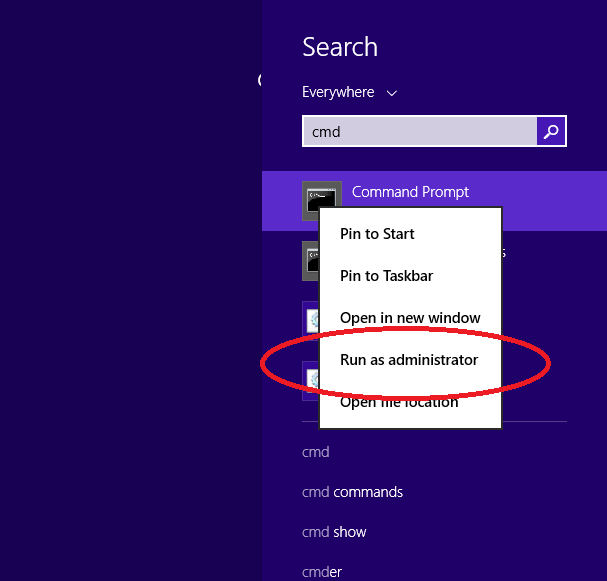

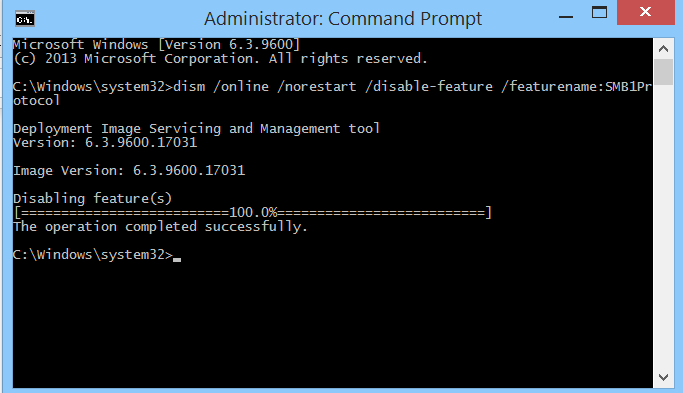

Ngoài ra, một cách đơn giản để đề phòng việc lây nhiễm WanaCry là cấm các cổng liên quan đến SMB như: cổng 445, 139 và 3389. Hoặc có thể tắt giao thức SMB trên máy tính bằng cách chạy lệnh sau trong Command Prompt (chạy ở chế độ Administrator).

Hình 4. Cách chạy Command Prompt bằng quyền Administrator

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Hình 5. Cách tắt SMB bằng dism

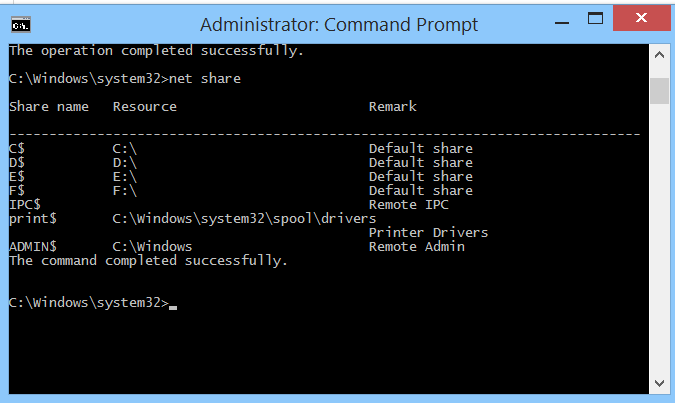

Bên cạnh đó, người dùng cũng cần kiểm tra các thư mục chia sẻ hiện có trên máy tính của mình. Việc này giúp hạn chế khả năng chép các tập tin nguy hiểm từ các máy tính khác trong mạng đến máy tính của mình.

Hình 6. Kiểm tra các thư mục chia sẽ trên máy tính

Tác giả: TS. Phạm Văn Hậu, Giám đốc trung tâm An ninh mạng – Trường Đại học Công nghệ Thông tin